Тесты цифровой техники

|

|

|

|

McAfee: отчет о прогнозируемых угрозах в 2021 году

11.03.2021 13:04

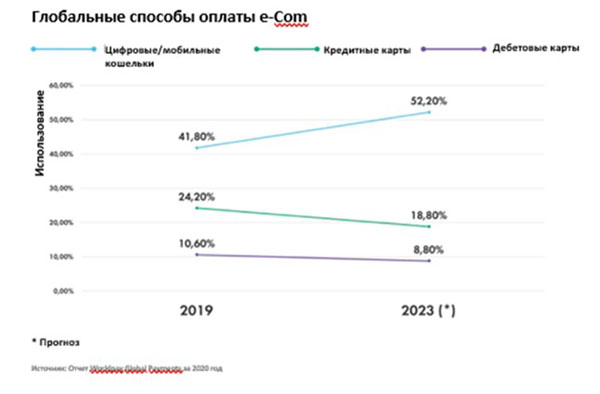

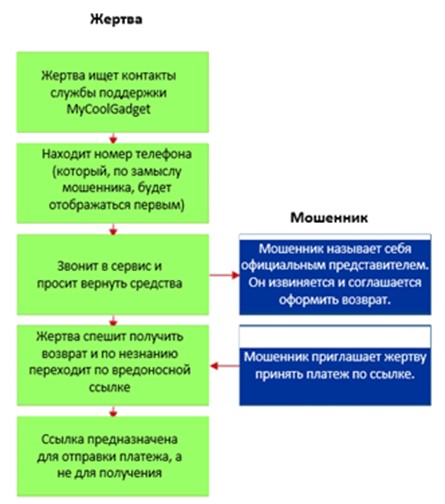

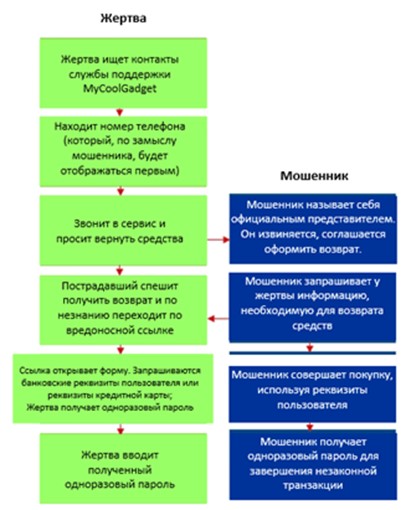

версия для печати

В декабре 2020 года раскрытие информации о кампаниях SUNBURST, использовавших платформу SolarWinds Orion, помогло выявить новый вектор атаки — атаки на цепь поставок. Постоянный рост использования в наших домах сетевых устройств, приложений и веб-сервисов сделает нас более уязвимыми к взломам «цифрового дома». Многие люди, продолжая работать из дома, усугубляют эту угрозу, которая, кроме потребителей и их семей, начинает затрагивать и предприятия. Атаки на облачные платформы и пользователей станут крайне поляризованными — они будут либо «механизированными и широко распространенными», либо «изощренными и узкоспециализированными». Пользователи мобильных устройств должны будут остерегаться фишинговых или смишинговых (Smishing – это разновидность фишинга, при этом для доставки мошеннического сообщения используется SMS) сообщений, рассылаемых с целью извлечения выгоды или обмана с применением мобильных платежных сервисов. Во время пандемии заметно участилось использование QR-кодов, что привело к угрозе появления методов социальной инженерии нового поколения, которые направлены на обман потребителей и получение доступа к их персональным данным. В итоге наиболее изощренные злоумышленники будут все чаще использовать социальные сети, атакуя устройства ценных сотрудников, работающих в уязвимых отраслях и должностях. Новый год приносит не только надежду и новые возможности для потребителей и предприятий, но и новые проблемы в сфере кибербезопасности. Прогнозы на 2021 год 1. Распространение приема бэкдор в цепи поставок Раскрытие информации о шпионской кампании SolarWinds-SUNBURST повлечет за собой распространение подобных атак на цепи поставок. 13 декабря 2020 года сектор кибербезопасности узнал, что злоумышленники, атакующие субъекты государства, взломали программное обеспечение для мониторинга и управления Orion IT компании SolarWinds и использовали его для распространения вредоносного программного бэкдора под названием «SUNBURST» среди десятков клиентов компании, включая несколько стратегически важных правительственных агентств США. Кампания SolarWinds-SUNBURST — это первая в своем роде крупная атака на цепочку поставок («Кибер Перл-Харбор», как ее называли многие), которую американские эксперты по кибербезопасности предсказывали уже полтора десятилетия. Также эта кампания свидетельствует о сдвиге в тактике, произошедшем в тот момент, когда злоумышленники использовали новое оружие для кибершпионажа. Подобно тому, как использование ядерного оружия в конце Второй мировой войны изменило военную стратегию на следующие 75 лет, использование атаки на цепи поставок изменило подход к защите от кибератак. Такая атака на цепь поставок сравнима с компьютерным червем, например, WannaCry в 2017 году в сочетании с точностью и вредоносностью атак на Sony Pictures 2014 в году или на Управление кадровой службы США (OPM) в 2015 году. Буквально через несколько часов после ее обнаружения масштабы кампании стали пугающе очевидными для организаций, ответственных за национальную безопасность США, экономическую конкурентоспособность и даже за конфиденциальность и безопасность персональных данных потребителей. Это позволяет недоброжелателям США осуществлять кражу информации любого рода, от межправительственных сообщений до государственных тайн. Нарушители, в свою очередь, могут использовать эту информацию с целью оказания влияния на политику США посредством злонамеренных утечек данных. У каждого учреждения, подвергшегося атаке, могут быть различные второстепенные кибер-бэкдоры, а это означает, что не существует единого решения для предотвращения вторжения в дела федерального правительства. Но не только США серьезно пострадали от этой угрозы, последствия атаки были по всему миру. В России серьезно пострадали, такие организации как: Министерство внутренних дел Российской Федерации, компания «Российские железные дороги», банки и оператор мобильной связи «МегаФон». Из открытых источников известна информация, что в МВД было атаковано примерно 1000 компьютеров на базе ОС Microsoft Windows, но, к счастью, они все были изолированы от сетей министерства. Некоторые могут утверждать, что правительственные учреждения являются законной мишенью для шпионажа, направленного на государство, однако атака затронула и бизнес. В отличие от правительственных организаций, которые хранят секретную информацию в изолированных сетях, частные организации зачастую владеют важной интеллектуальной собственностью в сетях с доступом в Интернет. Сложно определить, какие именно объекты интеллектуальной собственности или персональные данные сотрудников были украдены, а полный масштаб кражи может навсегда остаться неизвестным. Данный тип атаки также несет угрозу для обычных людей. Учитывая, что в современных домах многие устройства подключены к сети, взлом компаний бытовой электроники может привести к тому, что взломщики будут использовать доступ к интеллектуальным устройствам, таким как телевизоры, виртуальные помощники и смартфоны с целью завладеть их данными или использовать в качестве шлюза для атак на предприятия, в то время, когда пользователи работают удаленно из дома. Этот тип атак опасен потому, что что они используют доверенное программное обеспечение для обхода киберзащиты, проникновения в организации-жертвы с помощью бэкдора и предоставления взломщику возможности к последующим действиям. В результате происходит кража или уничтожение данных, остановка работы критически важных систем с целью выкупа, организация сбоев системы, которые приводят к кинетическим повреждениям, или просто внедрение дополнительного вредоносного контента по всей сети организации для сохранения контроля даже после того, как первоначальная угроза, казалось бы, миновала. McAfee считает, что раскрытие кампании SolarWinds-SUNBURST выявит приемы атаки, которые другие злоумышленники по всему миру попытаются повторить в 2021 году и в дальнейшем. 2. Взлом домашних систем для проникновения в офис Рост количества сетевых устройств в сочетании с приложениями и веб-сервисами, которые все чаще используются в нашей профессиональной и частной жизни, увеличит поверхность атаки на домашние сети до такой степени, что это приведет к новым значительным рискам для частных лиц и их работодателей. Само по себе существование угрозы для домашних сетей чем-то новым не является; новым стало появление расширенных функциональных возможностей домашних и бизнес-устройств, а также то, что эти устройства чаще, чем когда-либо ранее, подключаются друг к другу. Кроме того, ситуация усугубляется популярностью удаленной работы, так как многие из нас используют сетевые устройства чаще, чем когда-либо. В 2020 году сотрудники перешли на удаленный режим работы, превратив домашнюю обстановку в рабочую. Мониторинг устройств McAfee Secure Home Platform с начала пандемии свидетельствует о росте числа домашних подключенных устройств на 22% во всем мире и на 60% в США. Более 70% трафика исходит от смартфонов, ноутбуков, ПК и телевизоров, а более 29% — от бытовой электроники с выходом в Интернет, таких как устройства потоковой передачи, игровые приставки, умные аксессуары, гаджеты и интеллектуальные системы освещения. Киберпреступники сосредоточили внимание на атаки на домашние системы. Количество вредоносных фишинговых ссылок, блокируемых McAfee, выросло с марта по ноябрь более чем на 21%, в среднем это более 400 ссылок на один дом. На данный момент в критической ситуации оказались многие домашние устройства, так как производители не могут обеспечить своих пользователей надлежащей системой безопасности, в том числе ее обновлениями, устраняющими возникшие угрозы и уязвимости. Домашняя среда отличается от корпоративной офисной среды, наполненной устройствами, которые «усилены» средствами безопасности корпоративного уровня. В настоящий момент мы работаем со сконфигурированным нами сетевым оборудованием потребительского уровня, которому не хватает централизованного управления, регулярных обновлений программного обеспечения и мониторинга безопасности предприятия. В связи с этим мы считаем, что киберпреступники будут использовать дом как площадку для проведения кампаний по взлому, которые нацелены не только на наши семьи, но и на корпорации. Хакеры воспользуются отсутствием в доме регулярных обновлений прошивки и функций защиты, слабой политикой конфиденциальности, уязвимостью систем и подверженностью пользователей социальной инженерии. Чтобы скомпрометировать домашнюю среду, в 2021 году злоумышленники будут предпринимать различные атаки как на корпоративные, так и на потребительские устройства. 3. Механизированные и специализированные атаки на облачные платформы Атаки на облачные платформы станут крайне поляризованными, при этом они будут либо «механизированными и широко распространенными», либо «изощренными и узкоспециализированными». Пандемия COVID-19 также ускорила переход корпоративных ИТ-сервисов в облачную среду, что привело к увеличению потенциала для новых схем атаки на предприятия в ней. С ускорением внедрения облачной среды и большим количеством предприятий, работающих из дома, растет не только количество пользователей облака, но и количество данных — как передаваемых, так и находящихся в обращении. Данные об использовании облака McAfee были получены от более чем 30 миллионов пользователей McAfee MVISION Cloud по всему миру. Они демонстрируют рост использования облака корпоративными клиентами во всех отраслях на 50% за первые четыре месяца 2020 года. Наш анализ выявил рост во всех категориях облачных сервисов: использование таких сервисов совместной работы, как Microsoft O365 возросло на 123%, использования бизнес-сервисов, таких как Salesforce — на 61%, а наибольший рост был выявлен среди сервисов совместной работы, таких как Cisco Webex (600%), Zoom (+350%), Microsoft Teams (+300%) и Slack (+200%). С января по апрель 2020 года корпоративный облачный трафик с неуправляемых устройств увеличился на 100% во всех областях применения. В тот же период McAfee отметила значительный рост количества атак на облачные аккаунты, который, по оценкам, в целом увеличился на 630% с различиями в секторах, на которые были направлены атаки. Транспортная отрасль стала лидером с ростом числа облачных атак на 1350%, за ней следуют образование (+1114%), правительство (+773 %), производство (+679%), финансовые услуги (+571%), а также энергетика и коммунальные услуги (+472%). Рост количества неуправляемых устройств, получающих доступ к корпоративному облаку, фактически превратил домашние сети в дополнительную корпоративную инфраструктуру. Киберпреступники будут разрабатывать новые высокомеханизированные и широко распространенные атаки для повышения эффективности в отношении тысяч разнородных домашних сетей. Одним из примеров может быть часто применяемая брутфорс-атака на пользователей O365: злоумышленник пытается воспользоваться украденными учетными данными и привычкой пользователей многократно использовать один и тот же пароль на различных платформах и в разных приложениях. Согласно опросу, проведенному Google в 2019 году в отношении соблюдения мер безопасности, до 65% пользователей повторно используют один и тот же пароль для нескольких или всех учетных записей. Там, где взломщику обычно необходимо вручную кодировать комбинации имени и фамилии, чтобы найти действительные имена пользователей, для расчета образцов имен пользователей O365 можно использовать алгоритм обучения. Кроме того, киберпреступники могут использовать искусственный интеллект и машинное обучение для обхода традиционных приемов сетевой фильтрации, используемых для защиты виртуальных узлов облака. Вместо запуска классической брутфорс-атаки с захваченных IP-адресов, в то время, когда узлы заблокированы, будут использоваться алгоритмы оптимизации ресурсов для запуска атак с захваченных адресов на несколько сервисов и секторов с целью максимального продления их срока службы. Распределенные алгоритмы и стимулированное обучение будут использоваться для выявления планов атак. Это направлено, в первую очередь на предотвращение блокировки учетных записей. Согласно прогнозу McAfee, по мере совершенствования корпоративной облачной безопасности злоумышленники будут вынуждены вручную разрабатывать узконаправленные эксплойты для конкретных предприятий, пользователей и приложений. В ближайшее время злоумышленники начнут подобным образом использовать поверхности атаки на устройствах, сетях и в облаке. 4. Новые мошенничества с мобильными платежами По мере того, как пользователи все чаще используют мобильные платежи, киберпреступники будут стремиться все чаще пользоваться уязвимостями и обманывать пользователей с помощью мошеннических фишинговых или смишинговых сообщений, содержащих вредоносные платежные URL-адреса. Мобильные платежи становятся все более популярными, являясь удобным механизмом проведения транзакций. Согласно отчету Worldpay Global Payments за 2020 год, 41% платежей сегодня осуществляется с мобильных устройств, и к 2023 году эта цифра, вероятно, вырастет в ущерб традиционным платежам с кредитных и дебетовых карт. Исследование Allied Market Research в октябре 2020 года показало, что оценка глобального рынка мобильных платежей составила 1,48 триллион долларов в 2019 году и, по прогнозам, достигнет 12,06 триллионов долларов к 2027 году со средним годовым темпом роста в 30,1% с 2020 по 2027 гг. Кроме того, пандемия также ускорила распространение мобильных способов оплаты, поскольку потребители стремились избегать контактных платежей. В связи с повсеместным использованием мобильных способов оплаты мошенники в свою очередь сменили приоритет с ПК-браузеров и кредитных карт на мобильные платежи. Согласно исследованию, проведенному подразделением по анализу мошенничества и рисков RSA, в четвертом квартале 2019 года 72% кибермошенничества было связано с мобильными информационными каналами. Исследователи отметили, что это «самый высокий процент мошенничества с использованием мобильных приложений почти за два года» и подчеркивают «заметный уход от мошенничества с использованием веб-браузеров на ПК». McAfee прогнозирует рост числа эксплойтов для мобильных платежей, основанных на «получении»: пользователю приходит фишинговое электронное письмо, прямое или смишинговое сообщение, в котором говорится, что он может получить платеж, возврат транзакции или денежный приз, нажав на платежный URL-адрес, который является вредоносным. Однако вместо получения платежа пользователь отправляет платеж со своей учетной записи. Такой вид мошенничества может быть реализован в виде схем, в которых мошенники создают фальшивый колл-центр, используя мошенничество с возвратом продукта и обслуживанием. Злоумышленники отправляют ссылку по электронной почте или СМС, предлагая возмещение через мобильное приложение для платежей, при этом пользователь не осознает, что соглашается на оплату вместо получения возмещения. Далее на рисунках показано, как действуют мошеннические схемы.

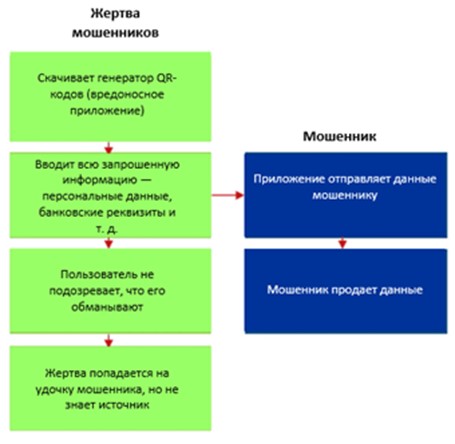

Создатели мобильных кошельков стараются упростить пользователям понимание того, что именно они осуществляют — отправку или получение платежа. К сожалению, по мере распространения новых способов оплаты, мошенникам удается находить жертв, которые либо не могут отличить дебет от кредита, либо могут быть спровоцированы к принятию поспешных действий посредством «умной» социальной инженерии. Правительства и банки прилагают максимум усилий для того, чтобы научить пользователей понимать процесс использования одноразовых паролей (OTP) и то, что их нельзя разглашать. Внедрение таких средств, как аутентификация номера вызывающего абонента (также известная как STIR/SHAKEN), способствует уверенности в том, что номер вызывающего абонента не замаскирован мошенниками, однако это не мешают мошеннику зарегистрировать организацию, название которой схоже с названием подлинного поставщика услуг. McAfee прогнозирует, что точно так же, как мобильные приложения упростили возможность проведения транзакций, технологии упростят использование преимуществ в мошеннических целях. 5. Кьюшинг: незаконное использование QR-кодов в период пандемии COVID-19 Киберпреступники будут искать новые и все более изощренные способы использования социальной инженерии и QR-кодов для получения доступа к персональным данным потребителей-жертв. Всемирная пандемия создала для всех нас необходимость действовать и осуществлять операции в различных сферах нашей жизни «бесконтактным» способом. Поэтому неудивительно, что QR-коды превратились в удобный механизм ввода, повышающий эффективность мобильных транзакций. QR-коды сейчас используются во многих областях, включая платежи, маркетинг продукции, упаковку, рестораны, розничную торговлю, сферу развлечений и т. п. QR-коды позволяют ограничить прямые контакты между предприятиями и потребителями — от ресторанов до салонов красоты и фитнес-залов. Они позволяют нам легко сканировать код, просматривать предлагаемые услуги или товары и также легко их покупать. Согласно опросу MobileIron, проведенному в сентябре 2020 года, 86% респондентов сканировали QR-код в течение предыдущего года, а более половины опрошенных (54%) сообщили о том, что стали чаще использовать такие коды с начала пандемии. Также респонденты отметили, что чувствовали себя наиболее защищенными при использовании QR-кодов в ресторанах/барах (46%) и в магазинах (38%). Две трети (67%) считают, что данная технология облегчает жизнь в нашем бесконтактном мире, и более половины опрошенных (58%) хотели бы, чтобы в будущем сфера ее применения стала еще шире. В 2017 году во всем мире было отсканировано 1,7 миллиарда купонов на скидки с помощью QR-кодов. Ожидается, что к 2022 году это число увеличится в три раза — до 5,3 миллиарда. Всего за четыре года с 2014 по 2018 гг. использование QR-кодов на упаковке потребительских товаров в Корее и Японии увеличилось на 83%. Использование таких кодов в сфере «умной» упаковки растет ежегодно на 8% по всему миру. В Индии правительственное агентство по уникальной идентификации (UIDAI) использует QR-коды в сочетании с Aadhaar, уникальным идентификационным номером Индии, чтобы считывающие устройства могли скачивать демографическую информацию граждан, а также их фотографии. Однако техническая сторона этой технологии остается загадкой для большинства пользователей, и это делает QR-коды потенциально опасными, если киберпреступники попытаются использовать их против своих жертв. Согласно отчету MobileIron, если 69% респондентов утверждают, что они могут распознать вредоносный URL-адрес, в котором используется знакомый всем текстовый формат, то только 37% опрошенных считают, что они могут распознать вредоносный QR-код, который использует формат уникального точечного изображения. Учитывая тот факт, что такие коды предназначены именно для сокрытия текста URL-адреса, пользователям сложно идентифицировать или даже просто заподозрить вредоносные QR-коды. Почти две трети (61%) респондентов знают, что QR-коды могут открывать URL-адреса, и почти половина (49%) знают, что QR-код может загружать приложение. Но менее одной трети (31%) осознают, что QR-код может произвести платеж, подписать пользователя на кого-либо в социальных сетях (22%) или инициировать телефонный звонок (21%). Четверть опрошенных признают, что в некоторых ситуациях сканирование QR-кода привело к неожиданному результату (например, перенаправило их на подозрительный веб-сайт), а 16% респондентов признали, что сомневались в том, действительно ли QR-код выполнил то действие, для которого он был предназначен. Поэтому неудивительно, что QR-коды использовались в фишинговых схемах с тем, чтобы обойти антифишинговые решения, предназначенные для выявления вредоносных URL-адресов в сообщениях электронной почты. Их также можно использовать на веб-страницах или в социальных сетях. В таких схемах жертвы сканируют мошеннические QR-коды и попадают на вредоносные сайты, где их просят предоставить логин, личную информацию, имена пользователей и пароли, а также платежную информацию, которую затем используют преступники. Сайты также могут использоваться для загрузки вредоносных программ на устройство пользователя.

По прогнозу McAfee, хакеры будут все чаще использовать подобные схемы с QR-кодами и совершенствовать их с помощью методов социальной инженерии. Например, зная, что собственники предприятий хотят загрузить приложения для создания QR-кодов, злоумышленники будут заманивать пользователей с целью загрузки ими вредоносных поддельных приложений. В процессе создания QR-кода (или даже имитации создания правильного QR-кода) вредоносные приложения крадут конфиденциальные данные жертвы, которые мошенники могут впоследствии использовать в различных незаконных целях. Хотя QR-коды сами по себе являются безопасным и удобным механизмом, мы полагаем, что в 2021 году и в последующие годы злоумышленники непременно воспользуются ими в корыстных целях. 6. Социальные сети — новый вектор атак на работодателей По прогнозу McAfee, изощренные киберпреступники будут все чаще выбирать своими объектами, пытаться наладить контакт и компрометировать корпоративных жертв, используя социальные сети в качестве вектора атаки. Киберпреступники чаще использовали фишинговые электронные письма, чтобы получить доступ к данным организаций через отдельных сотрудников. Однако по мере того, как компании внедряют системы по обнаружению спама, предотвращению потери данных (DLP) и другие антифишинговые решения для корпоративных учетных записей электронной почты, более изощренные злоумышленники обращаются к сотрудникам через платформы социальных сетей, к которым нельзя применить все эти крайне эффективные средства защиты. По наблюдениям McAfee, злоумышленники все чаще используют функции обмена сообщениями LinkedIn, WhatsApp, Facebook и Twitter для взаимодействия, развития отношений с корпоративными сотрудниками и последующей их компрометации. Через таких жертв злоумышленники получают доступ к данным предприятий. По прогнозам McAfee, киберпреступники будут расширять использование этого вектора атаки в 2021 году и в последующие годы по ряду причин. Мошенники использовали платформы социальных сетей в широкомасштабных схемах для совершения уголовно наказуемых деяний на относительно низком уровне. Тем не менее, известные злоумышленники, такие как APT34, Charming Kitten и Threat Group-2889 (среди прочих), как было обнаружено, использовали эти платформы для особо ценных и более целевых кампаний благодаря способности среды предоставлять специальный контент для определенных типов жертв. Кампания Operation North Star — это современная атака такого рода, обнаруженная и разоблаченная McAfee в августе 2020 года. Кампания показала, как низкий уровень защиты персональных данных в социальных сетях, простота разработки и использование поддельных учетных записей пользователей LinkedIn и должностных инструкций могут быть использованы для завлечения пользователей и атаки на сотрудников оборонного сектора. Подобно тому, как отдельные лица и организации привлекают на социальных платформах потенциальных потребителей и клиентов путем сбора информации, разработки специализированного контента и проведения целевых взаимодействий с клиентами, злоумышленники могут аналогичным образом использовать эти атрибуты для атаки на ключевых сотрудников и на лиц, принимающих решения. Кроме того, отдельные сотрудники взаимодействуют с социальными сетями, сочетая профессиональную деятельность и личную жизнь. Предприятия применяют средства обеспечения безопасности для корпоративных устройств и устанавливают ограничения доступа устройств потребителей к корпоративным ИТ-активам, в то время как активность пользователей на платформах социальных сетей подобным образом не отслеживается и не контролируется. Как уже упоминалось, прямой обмен сообщениями в LinkedIn и Twitter будет не единственной проблемой, вызывающей беспокойство у центра управления корпоративной безопасностью (SOC). И хотя маловероятно, что электронная почта когда-либо будет заменена в качестве вектора атаки, McAfee прогнозирует, что вектор атаки на платформы социальных сетей станет более распространенным в 2021 году и в последующий период, особенно среди наиболее продвинутых злоумышленников. Редактор раздела: Юрий Мальцев (maltsev@mskit.ru) Рубрики: Безопасность

наверх

Для того, чтобы вставить ссылку на материал к себе на сайт надо:

|

||||||

А знаете ли Вы что?

ITSZ.RU: последние новости Петербурга и Северо-Запада05.02.2026 Новгородская область перевела СЭД «Дело» на российскую платформу 16.01.2026 VK Видео проанализировал контентные предпочтения россиян в новогодние каникулы

|

||||